anciens screenings ict

DEVELOPPEURS

TECHNICIENS

GESTIONNAIRES RESEAUX

NB 2023 : ces tests ne sont plus pertinents et plus utilisés ... nous les laissons pour illustrer les évolutions de la démarche.

Screening Développeur Informatique [3232102]

Question 1 (ID 1906)

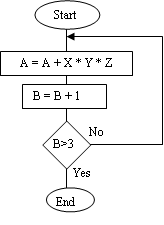

Soit les valeurs de départ :A = 1B = 1X = 2Y = 3Z = 4Et l'algorithme suivant :Quelle est la valeur finale de A ?

1 - 49

2 - 73

3 - 97

4 - 98

Question 2 (ID 1909)

Le typage d'un objet est appelé :

1 - méthode

2 - instance

3 - arborescence

4 - classe

Question 3 (ID 1907)

Quelle affirmation est exacte ?

1 - "Aggregation" est un type de "association"

2 - "Association" est un type de "aggregation"

3 - "Aggregation" est une version forte de "composition"

4 - "Association" et "composition" sont des synonymes

Question 4 (ID 1908)

Le mécanisme consistant à rassembler les données et les méthodes au sein d'une structure en cachant l'implémentation est appelé :

1 - objet

2 - encapsulation

3 - polymorphisme

4 - héritage

Question 5 (ID 1910)

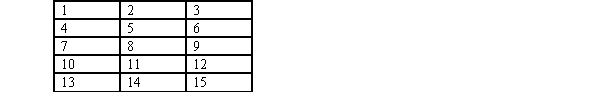

Soit le tableau de départ A[0 to 4][0 to 2],et le tableau de destination B[0 to 3][0 to 5].Vous appliquez l'algorithme suivant :Quelle sera la valeur finale de B[1,3] ?

1 -

2 - 8

3 - 16

4 - 22

Question 6 (ID 1911)

Comment appelle-t-on la transmission de méthodes et propriétés d'une classe vers ses objets ?

1 - Polymorphisme

2 - Récursivité

3 - Héritage

4 - Réentrance

Question 7 (ID 1912)

Un modèle en diagramme de classes est destiné à modéliser :

1 - L'ensemble des fonctionnalités de l'application

2 - L'aspect statique et les fonctionnalités de l'application

3 - L'aspect statique de l'application

4 - Les éléments dynamiques de l'application

Question 8 (ID 1913)

Sélectionnez la série correcte de modificateurs de visibilité fournie par UML 2.0.

1 - private, public

2 - private, protected, public

3 - private, package, protected, public

4 - private, package, protected, public, global

Question 9 (ID 1914)

Quel est le terme UML pour "methods" ?

1 - Actions

2 - Attributes

3 - Procedures

4 - Operations

Question 10 (ID 1915)

Quel est l'ordre correct des différents mots-clés SQL ?

1 - SELECT … FROM … GROUP BY ...HAVING …

2 - SELECT ...GROUP BY ...HAVING …FROM …

3 - HAVING … SELECT …FROM … GROUP BY ...

4 - SELECT … FROM ... HAVING …GROUP BY ...

Question 11 (ID 1916)

Dans une instruction SQL de type UPDATE, si aucune clause WHERE n'est spécifiée :

1 - Aucun enregistrement n'est mis à jour

2 - Tous les enregistrements sont mis à jour

3 - Seul l'enregistrement courant est mis à jour

4 - L'instruction est invalide

Question 12 (ID 1918)

Un index est utilisé pour :

1 - Accélérer les recherches

2 - Bloquer l'accès à la lecture de certaines données

3 - Indiquer la position de l'enregistrement courant

4 - Définir une relation entre des tables

Question 13 (ID 1917)

Une clé primaire est :

1 - Un code d'accès à une base de données

2 - Un champ de recherche temporaire

3 - Un système de verrouillage qui évite l'accès concurrentiel

4 - Un champ identifiant de façon unique un enregistrement

Question 14 (ID 1919)

Pour permettre une relation de plusieurs à plusieurs entre 2 tables d'une base de données, il faut :

1 - une table intermédiaire

2 - un index dans chaque table

3 - une procédure stockée

4 - une clé étrangère dans chaque table

Question 15 (ID 1920)

Quelle instruction SQL permet de n'avoir qu'une occurrence de chaque enregistrement dans le résultat d'une requête sélection ?

1 - JOIN

2 - GROUP BY

3 - DISTINCT

4 - UNION

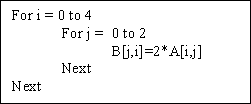

Question 16 (ID 1921)

Quel sera le prénom de Palpus ?

1 - Georges

2 - Marcel

3 - Bernard

4 - Alain

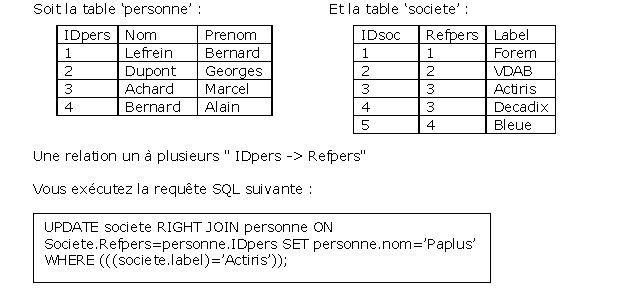

Question 17 (ID 1924)

La relation de généralisation illustrée ci-dessous est :

1 - partielle et exclusive

2 - totale et non exclusive

3 - partielle et non exclusive

4 - totale et exclusive

Question 18 (ID 1923)

La relation "un à plusieurs" entre 2 tables est garantie par :

1 - l'intégrité d'entité

2 - l'intégrité référentielle

3 - l'intégrité d'index

4 - l'intégrité de structure

Question 19 (ID 1922)

Une table "Clients" contient notamment les champs "Nom, Prénom, DateNaissance". Vous devez extraire les doublons sur les champs "Nom et Prénom", pour les clients dont la date de naissance est supérieure au 1/1/1960. Quelle instruction SQL utilisez-vous ?

1 - INSERT

2 - UPDATE

3 - HAVING

4 - DELETE

Question 20 (ID 1925)

Laquelle des structures suivantes est une structure de décision ?

1 - DO… LOOP

2 - WHILE… WEND

3 - IF… THEN… ELSE…

4 - REPEAT… LOOP…

Question 21 (ID 1926)

Un variable nommée strCode est de type :

1 - Numérique entier

2 - Numérique flottant

3 - Chaîne de caractères

4 - Mot de passe (caché)

Question 22 (ID 1927)

Pour commander l'interface audio dans une application vous utilisez une librairie :

1 - ODBC

2 - API

3 - OSI

4 - ISO

Question 23 (ID 1928)

Pour éviter qu'un paramètre soit modifié par une fonction appelée, vous utilisez le passage du paramètre par :

1 - adresse

2 - pointeur

3 - valeur

4 - coordonnées relatives

Question 24 (ID 1929)

L'accès à un fichier XML est du type :

1 - séquentiel

2 - direct

3 - binaire

4 - indexé

Question 25 (ID 1930)

Quel type de champ prend plus de place mais est d'accès plus rapide ?

1 - char

2 - varchar

3 - text

4 - speedchar

Question 26 (ID 1931)

Quelle est la notation hexadécimale de 255 ?

1 - CCLV

2 - 11111111

3 - 28

4 - FF

Question 27 (ID 1932)

Quel outil génère un fichier exécutable à partir du code-source ?

1 - Un interpréteur

2 - Un compilateur

3 - Un script

4 - Un générateur de code

Question 28 (ID 1933)

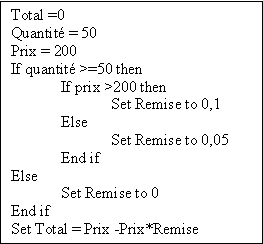

Soit le pseudo-code suivant :Quelles sont les valeurs (Remise ; Total) ?

1 - (0,1 ; 180)

2 - (0 ; 200)

3 - (0,05 ; 190)

4 - (0,05 ; 180)

Question 29 (ID 1934)

Vous devez permuter deux cellules de deux tableaux différents (A et B). Parmi les propositions suivantes, déterminez les trois lignes nécessaires et classez-les dans le bon ordre.1. C = A[i, j]2. B[i, j] = C3. A[i, j] = B[i, j]4. C = B[i, j]

1 - 1, 3, 2

2 - 4, 3, 2

3 - 4, 2, 3

4 - 1, 3, 4

Question 30 (ID 1935)

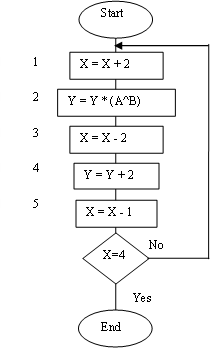

Soit les valeurs de départ :A = 1B = 2X = 0Y = 3Cet algorithme boucle sans fin.Quel bloc d'instruction devez-vous enlever ?

1 - 1

2 - 3

3 - 4

4 - 5

Question 31 (ID 1936)

Soit le pseudo-code suivant :Pour quelles valeurs de X et de Y le programme ne fonctionnera-t-il pas ?

1 - Y>0 et X=0

2 - Y≠ 0 et X<0

3 - Y<0 et X=0

4 - Y≠ 0 et X>0

Question 32 (ID 1937)

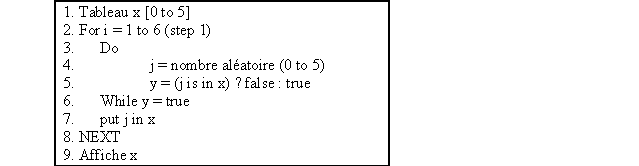

Ce pseudo-code simule un lotto à 6 boules. Les tests montrent que les résultats contiennent des doublons.Quelle correction introduisez-vous ?

1 - 1. Tableau x [1 to 6]

2 - 2. For i = 0 to 5 (step 1)

3 - 5. y = (j is in x) ? true : false

4 - 6. While i = 5

Question 33 (ID 1938)

Le code ci-dessous implémentant la fonction suivante X * (Y + 10) contient une erreur.1. Begin2. Multiply reg by x3. Put Y in reg4. Add 10 to reg5. EndTrouvez l'ordre correct des instruction

1 - 1, 4, 3, 2, 5

2 - 1, 2, 4, 3, 5

3 - 1, 3, 4, 2, 5

4 - 1, 4, 2, 3, 5

Question 34 (ID 1939)

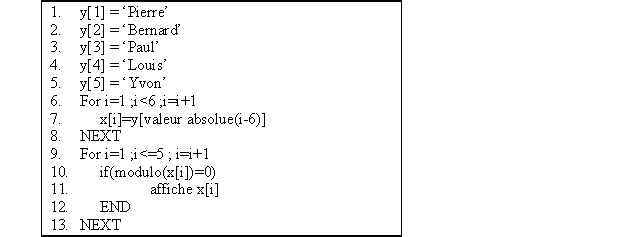

Soit le code suivant :Quelle ligne devez-vous corriger pour afficher successivement Yvon, Paul, Pierre.

1 - 6

2 - 7

3 - 9

4 - 10

Question 35 (ID 1940)

Vous reformulez ce que dit votre interlocuteur pour :

1 - obtenir confirmation de votre compréhension

2 - vous assurer qu'il va bien écouter ce que vous avez à lui dire

3 - lui donner des informations complémentaires

4 - vous assurer qu'il a bien écouté ce que vous lui avez dit

Question 36 (ID 1941)

Pour encourager un utilisateur à s'exprimer et faciliter la communication, il est vivement conseillé d'utiliser des questions ouvertes. Parmi ces quatre propositions, laquelle est une question ouverte ?

1 - Cette solution vous convient-elle ?

2 - Est-ce un problème de temps ou de budget ?

3 - Cela arrive-t-il souvent ?

4 - Quelles sont les difficultés que vous rencontrez ?

Question 37 (ID 1942)

Pour pouvoir déterminer clairement les besoins et attentes de l'utilisateur, vous :

1 - posez uniquement des questions fermées

2 - posez uniquement des questions ouvertes

3 - adaptez le type de questions en fonction de la situation ou du contexte

4 - laissez parler l'utilisateur en posant le moins de questions possible

Question 38 (ID 1943)

L'utilisateur est confus et vous pose plusieurs questions en même temps, il ne cesse de parler. Comment gérez-vous l'appel ?

1 - Vous intervenez poliment et vous reformulez sa requête

2 - Vous l'écoutez et vous lui posez des questions

3 - Vous lui proposez de noter l'ensemble de ses questions puis de rappeler plus tard

4 - Vous le laissez s'exprimer sans retenue, c'est impoli d'interrompre

Question 39 (ID 1944)

Le client n'est pas d'accord avec la solution que vous lui proposez. Que faites-vous ?

1 - Vous le transférez immédiatement à la direction sans discuter

2 - Vous reformulez positivement les alternatives et possibilités

3 - Vous restez ferme sur vos positions, il ne doit pas abuser

4 - Vous le laissez argumenter, il finira bien par céder

Question 40 (ID 1945)

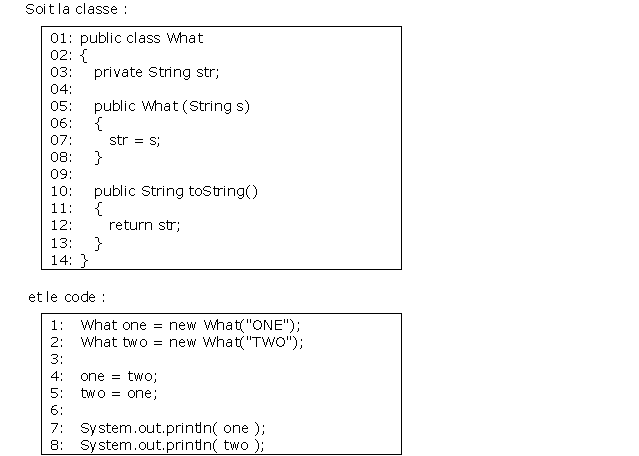

Quel sera le résultat affiché ?

1 - ONE TWO

2 - TWO ONE

3 - ONE ONE

4 - TWO TWO

Question 41 (ID 1946)

Quelle classe “Homme” représente correctement la relation "Le chien est le meilleur ami de l’homme" ?

1 - class Homme extends Chien {}

2 - class Homme implements Chien {}

3 - class Homme { private MeilleurAmi Chien; }

4 - class Homme { private Chien MeilleurAmi; }

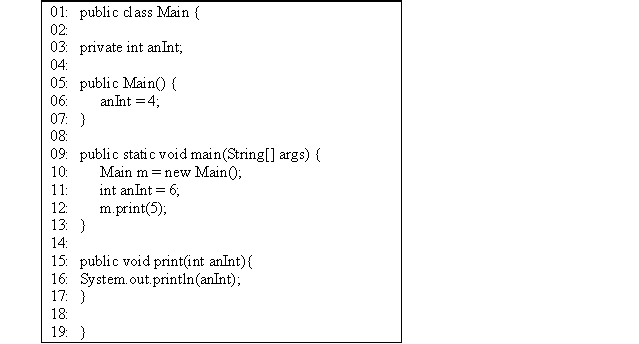

Question 42 (ID 1947)

Soit la classe :Quel sera le résultat quand la méthode Main est exécutée ?

1 - 4

2 - 5

3 - 6

4 - 10

Question 43 (ID 1948)

Sur base du code de la classe Dog ci-dessous :Quel sera le résultat du code suivant ?1: Dog dog;2: System.out.println(dog.name);3: dog = new Dog();4: System.out.println(dog.

1 - dog "Snoopy"

2 - l "Snoopy"

3 - erreur de compilation

4 - name "Snoopy"

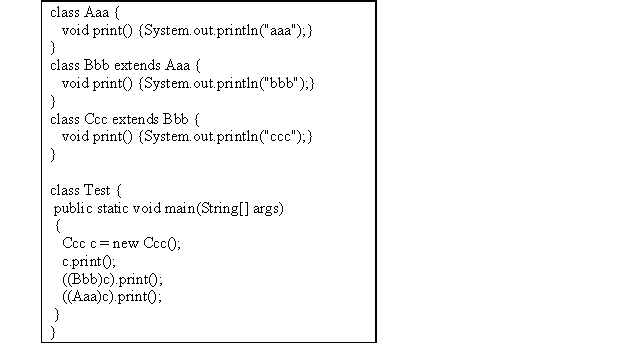

Question 44 (ID 1949)

Quel sera l'affichage après exécution du code suivant ?

1 - aaa bbb ccc

2 - ccc bbb aaa

3 - aaa aaa aaa

4 - ccc ccc ccc

Question 45 (ID 1950)

Dans quel package sont définies les classes de Collection (comme ArrayList) ?

1 - java.util

2 - java.collection

3 - java.io

4 - java.relation

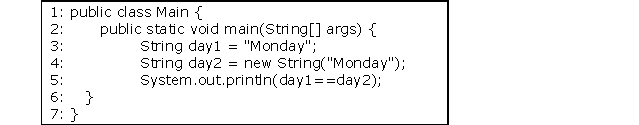

Question 46 (ID 1951)

Quel résultat donneront la compilation et l'exécution du code suivant ?

1 - True

2 - False

3 - Runtime exception

4 - Compiletime error

Question 47 (ID 1952)

Dans la classe MyClass, les champs définis comme << protected >> sont accessibles depuis :

1 - MyClass seulement

2 - MyClass et ses classes filles seules

3 - Seulement MyClass et les autres classes dans le même package

4 - Seulement MyClass, toutes les classes filles de MyClass, et toutes les classes qui appartiennent au même package que MyClass

Question 48 (ID 1953)

Quelle est la différence entre un Set et une List ?

1 - Une List ne respecte pas l'ordre dans lequel les objets sont ajoutés, un Set le respecte.Une List peut contenir des doublons, un Set ne le peut pas.

2 - Un Set ne respecte pas l'ordre dans lequel les objets sont ajoutés, une List le respecteUn Set peut contenir des doublons, une List ne le peut pas

3 - Un Set ne respecte pas l'ordre dans lequel les objets sont ajoutés, une List le respecteUne List peut contenir des doublons, un Set ne le peut pas

4 - Une List ne respecte pas l'ordre dans lequel les objets sont ajoutés, un Set le respecteUn Set peut contenir des doublons, une List ne le peut pas

Question 49 (ID 1954)

Quel est l'ordre correct des déclarations d'import, class et package, lorsqu'on les trouve dans un fichier unique ?

1 - package, import, class

2 - class, import, package

3 - import, package, class

4 - package, class, import

Question 50 (ID 1955)

Soit le code suivant :Parmi les trois déclarations (try-catch-finally), laquelle est celle qui contient d'habitude les instructions de << nettoyage >> qui doivent être exécutées dans tous les cas ?

1 - try{}

2 - catch{}

3 - finally{}

4 - Cleaning is auto

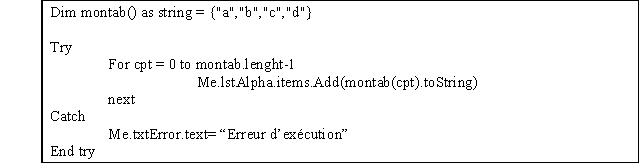

Question 51 (ID 1965)

Soit le code suivant :Ce code nous donnera :

1 - Les trois premiers membres du tableau montab dans une listbox

2 - Rien, excepté le message d'erreur dans TxtError car nous dépassons les limites du tableau dans notre boucle For

3 - Rien, excepté le message d'erreur dans TxtError car cpt n'a pas été déclaré

4 - a,b,c,d dans une listbox et le message d'erreur dans TxtError car nous dépassons les limites du tableau dans notre boucle For

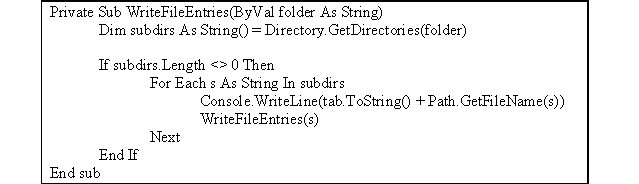

Question 52 (ID 1964)

Soit le code suivant :Il affichera :

1 - Tous les fichiers présents dans le dossier

2 - Tous les dossiers présents dans le dossier passé en paramètre

3 - Tous les dossiers de manière récursive à partir du dossier passé en paramètre

4 - Tous les dossiers et fichiers de manière récursive à partir du dossier passé en paramètre

Question 53 (ID 1963)

Dans quelle bibliothèque se trouve SqlClient ?

1 - ADO.Data

2 - SQL.Data

3 - Xml.Data

4 - System.Data

Question 54 (ID 1962)

Dans quel fichier se trouve ?

1 - Global.asax

2 - Assembly.info

3 - Web.config

4 - System.Data

Question 55 (ID 1961)

Un espace de noms en .Net, c'est :

1 - la zone englobant toute l'application suivant le nom qu'elle porte

2 - un espace logique permettant de regrouper et d'organiser les classes en arborescence

3 - la structure des fichiers compilés de l'application

4 - la zone mémoire des noms de variables définie par des pointeurs statiques

Question 56 (ID 1960)

Le CLR, c'est :

1 - le module de traduction des interfaces suivant la langue du système d'exploitation

2 - le niveau le plus proche du système d'exploitation dans notre architecture .NET, et représente l'environnement d'exécution de notre application

3 - une partie statique du framework .Net dont le rôle est de gérer les conflits avec les autres applications

4 - la méthode .Net permettant d'effacer l'écran

Question 57 (ID 1958)

Qu'est-ce que ADO.NET ?

1 - Une bibliothèque permettant un accès direct dans un fichier séquentiel

2 - Une bibliothèque fournissant des classes d'accès entrée-sortie

3 - Un framework permettant de naviguer à partir d'un code .Net dans le schéma d'un SGBD

4 - Un framework spécialement développé dans la plateforme .Net pour accéder uniquement à un serveur SQL Microsoft

Question 58 (ID 1959)

La méthode executeNonQuery de l'objet DbCommand permet :

1 - d'exécuter une requête select sur un objet connexion

2 - d'exécuter une requête de modification sur la base de données connectée

3 - d'afficher le contenu des enregistrements correspondant à une requête select

4 - d'exécuter une requête suivant une condition

Question 59 (ID 1957)

Comment faire référence à l'objet courant ?

1 - Avec le mot de la classe

2 - Avec le mot clé MyBase

3 - Avec le mot clé Me

4 - Avec le mot clé My

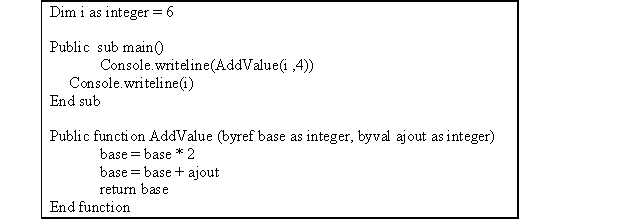

Question 60 (ID 1956)

Soit le code suivant :Le résultat affiché sera :

1 - 16 et 6

2 - 16 et 16

3 - 10 et 6

4 - 10 et 12

Votre questionnaire est terminé. Le Service Clientèle du Forem vous recontactera afin de fixer une date pour un entretien de débriefing au cours duquel vos résultats vous seront communiqués.

Screening Technicien de maintenance en informatique [5232101]

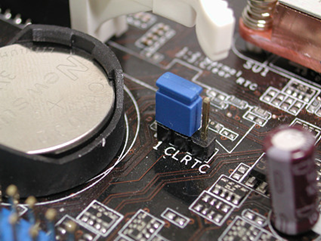

Question 1 (ID 4025)

A quoi sert l’élément CLRTC que l’on trouve sur toute carte mère?

1 - A vider la mémoire RAM de la carte mère

2 - A effacer les paramètres du setup

3 - A remettre l’heure à 0

4 - A effacer la ROM de la carte mère

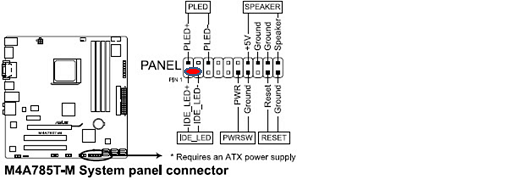

Question 2 (ID 4026)

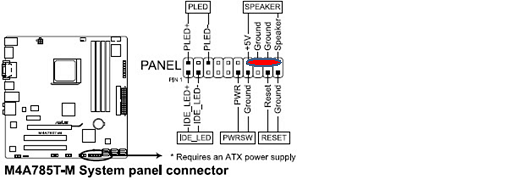

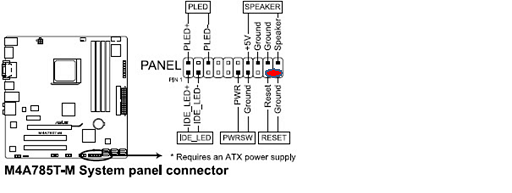

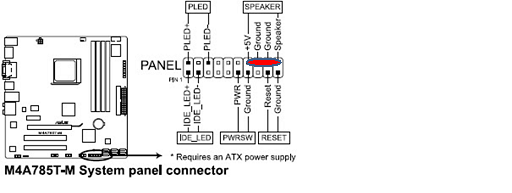

Lequel de ces schémas précise l'endroit (en rouge) où il faut connecter le câble pour le voyant sur le boitier de l'ordinateur indiquant une activité de lecture/écriture sur le(s) disque(s) dur(s) ?

1 -

2 -

3 -

4 -

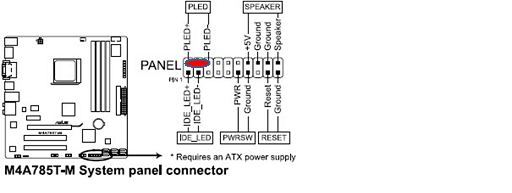

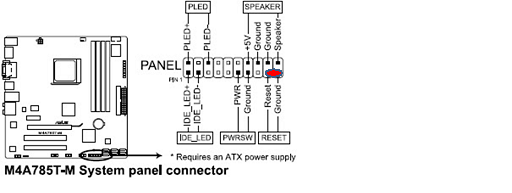

Question 3 (ID 4027)

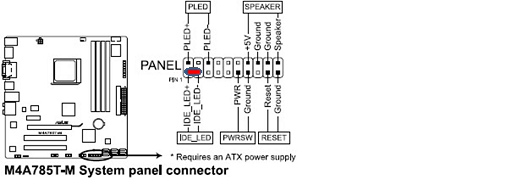

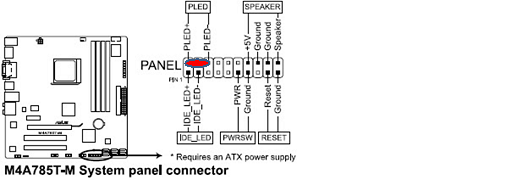

Lequelde ces schémas précise l'endroit où il faut connecter le câble pour le voyant sur le boitier de l'ordinateur indiquant que l'ordinateur est allumé ?

1 -

2 -

3 -

4 -

Question 4 (ID 4028)

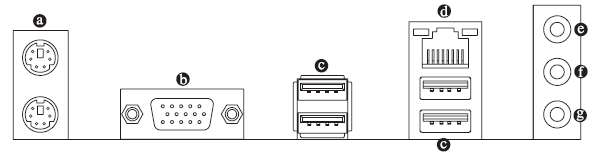

Sur le schéma ci-dessous, où se trouve le connecteurRJ45?

1 - a

2 - b

3 - c

4 - d

Question 5 (ID 4029)

Identifiez les 4 connecteurs vidéo ci-dessous.1.2.3.4.

1 - 1 = HDMI, 2 = VGA, 3 = S-VIDEO, 4 = DVI

2 - 1 = VGA, 2 = DVI, 3 = HDMI, 4 = S-VIDEO

3 - 1=HDMI, 2 = VGA, 3=DVI, 4=S-VIDEO

4 - 1 = HDMI, 2 = DVI, 3 = S-VIDEO, 4 = VGA

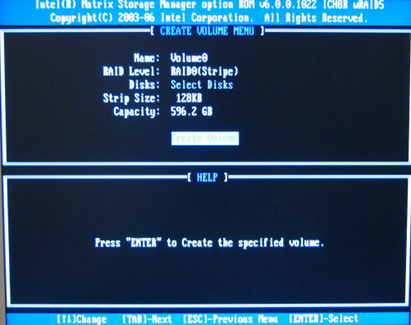

Question 6 (ID 4030)

En paramétrant le BIOS de la façon suivante:

1 - J'augmente les performances de lamachine mais je réduis la sécurité (protection) de mes fichiers

2 - J'augmente laprotection de mes fichiers mais je réduis les performances

3 - J'augmenteà la fois la protection des fichiers et les performances

4 - J'augmente uniquement lesperformances, ce réglage n'affecte pas la sécurité (protection) de mes fichiers

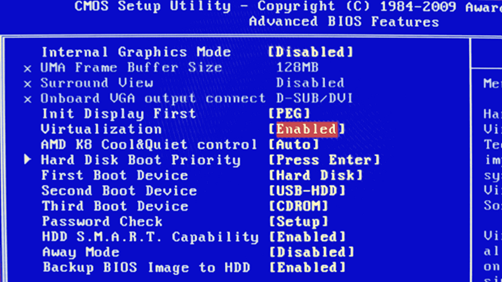

Question 7 (ID 4031)

A quoi sert le réglage suivant (en rouge) dans le Setup d'une carte-mère prévue pour un processeur avec fonctions Intel VT-X ou AMD-V ?

1 - A permettre l'utilisation de logiciels de virtualisation tels que Virtual Box ou VMWare

2 - A permettre l'utilisation de disques durs virtuels

3 - A activer la mémoire virtuelle

4 - A activer les machines virtuelles présentes dans l'ordinateur

Question 8 (ID 4032)

Sous Windows 7 ou 8, quelle commande du système d'exploitation doit-on utiliser pour créer ou modifier un menu de multi-démarrage (multiboot) lorsque l'on a plusieurs exemplaires de Windows installés sur la même machine ?

1 - Easy BCD

2 - REGEDIT

3 - Visual BCD Editor

4 - BCDEDIT

Question 9 (ID 4033)

Quand il faut préparer un disque dur de type MBR, combien de partitions primaires (principales) peut-on créer au maximum ?

1 - 4

2 - 16

3 - 256

4 - pas de limite

Question 10 (ID 4035)

La carte-mère dont vous voyez la photo ci-dessous comporte 4 emplacements pour des barrettes de mémoire DDR3. On désire installer 16 GB de RAM sur cette carte. Laquelle des 4 configurations proposées est la meilleure ? (sans tenir compte du prix des barrettes)

1 - Une barrette de 16 GB dans n’importe lequel des 4 connecteurs mauves

2 - Quatre barrettes de 4 GB

3 - 2 barrettes de 16 GB dans les 2 connecteurs mauves ou orange.

4 - 2 barrettes de 8 GB dans les 2 connecteurs mauves ou orange

Question 11 (ID 4036)

Il existe plusieurs techniques pour garantir la protection des données stockées sur disque dur, elles sont regroupées sous la dénomination :

1 - SCSI

2 - RAID

3 - SATA

4 - EIDE

Question 12 (ID 4037)

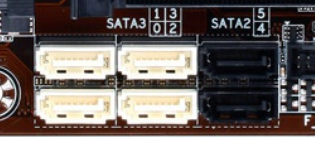

Sur une carte-mère équipée de 6 ports SATA comme sur la photo ci-dessous, où allez-vous connecter 2 disques durs (de dernière génération) et 1 graveur DVD ? Choisissez la réponse la plus logique, qui permettra l’installer plus tard d’autres périphériques SATA sans devoir débrancher et déplacer les câbles de vos 3 périphériques actuels.

1 - Les 2 disques durs sur les connecteurs noirs et le graveur DVD sur n’importe lequel des connecteurs blancs

2 - Les 2 disques durs sur 2 connecteurs blancs et le graveur DVD sur un des deux connecteurs noirs

3 - Aucune importance

4 - Les 3 périphériques sur 3 des 4 connecteurs blancs

Question 13 (ID 4034)

Un périphérique qui se connecte en utilisant le câble suivant est du type :

1 - HDMI

2 - USB3

3 - USB2

4 - SCSI

Question 14 (ID 4038)

Sur un système Windows, vous installez un périphérique externe USB. Un CD contenant le pilote est fourni avec le matériel. Quelle est la meilleure séquence des opérations suivantes ?

1 - 1-2-4-5-3

2 - 3-5-1-2-4

3 - 1-5-2-4-3

4 - 3-1-5-2-4

Question 15 (ID 4039)

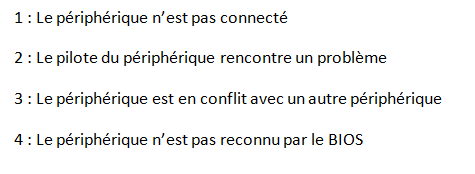

Dans le gestionnaire de périphériques de Windows, il y a un point d'exclamation ( ! ) devant un périphérique. Deux causes sont possibles, lesquelles ?

1 - 1 ou 2

2 - 2 ou 3

3 - 1 ou 3

4 - 2 ou 4

Question 16 (ID 4040)

Votre ordinateur portable dispose d'une interface Bluetooth. Vous souhaitez y connecter un périphérique Bluetooth. Pour ce faire, il faut :

1 - Connecter le périphérique à l'ordinateur à l'aide du câble approprié

2 - Rendre le périphérique détectable et le jumeler avec l'ordinateur

3 - Utiliser le gestionnaire de périphérique du panneau de configuration de Windows

4 - Configurer le BIOS pour le Bluetooth

Question 17 (ID 4041)

Un utilisateur insère la carte SD 64 GB de son appareil photo dans le lecteur de cartes de son ordinateur (sous Windows XP) afin d'importer ses photos. La carte n'apparaît pas dans l'explorateur Windows. Le problème ne se pose pas avec d'autres cartes SD. Quelle en est la cause la plus plausible ?

1 - Il y a trop de photos sur la carte SD

2 - La carte est formatée en NTFS

3 - Le lecteur de cartes ne reconnait pas ce type de carte SD

4 - Le débit de la carte SD ne correspond pas à celui du lecteur de cartes de l’ordinateur

Question 18 (ID 4042)

Quelle est l'utilité du DNS dans un réseau ?

1 - Attribuer automatiquement des adresses IP à des ordinateurs et périphériques

2 - Localiser des ordinateurs et périphériques par le biais de noms conviviaux plutôt que d'adresses IP

3 - Etablir des sessions entre les différents ordinateurs d'un réseau

4 - Interconnecter des réseaux

Question 19 (ID 4043)

Parmi les méthodes suivantes, quelle est la plus sûre pour la sécurisation de la transmission des données d'un réseau WiFi ?

1 - Une clé WEP 128 bits

2 - Une clé WPA-PSK

3 - Une clé WPA 2

4 - Un filtrage par adresse MAC

Question 20 (ID 4044)

Quel est l'intérêt d'avoir un serveur DHCP dans un réseau local ?

1 - Cela permet de faciliter l'accès aux ressources partagées

2 - Cela permet de remplacer les addresses IP par des noms conviviaux NetBIOS

3 - Cela permet d'utiliser des noms conviviaux DNS plutôt que des adresses IP

4 - Cela permet d'administrer la configuration des adresses IP

Question 21 (ID 4045)

Vous devez mettre en réseau une bibliothèque comportant 30 ordinateurs clients sous Windows 7 et 2 serveurs Windows Server 2012 qui hébergeront les ressources. De quel type de réseau s'agira-t-il ?

1 - Pair à pair

2 - Centralisé

3 - Ethernet

4 - WI-FI

Question 22 (ID 4046)

Parmi les 4 services réseau suivants, le(s)quel(s) est(sont) indispensable(s) pour accéder à internet ?

1 - Client pour les réseaux Microsoft + Protocole Internet (TCP/IP)

2 - Planificateur de paquets QoS + Protocole Internet (TCP/IP)

3 - Protocole Internet (TCP/IP)

4 - Partage de fichiers et d'imprimantes pour les réseaux Microsoft + Planificateur de paquets QoS + Client pour les réseaux Microsoft + Protocole Internet (TCP/IP)

Question 23 (ID 4047)

Vous devez connecter un serveur équipé d'une carte réseau 10GBase-T (10 Gigabit Ethernet) à un switch. Les deux appareils sont distants de 75 mètres. Quel câble allez-vous utiliser ?

1 - Un câble en fibre optique multimode

2 - Un câble en paire torsadée cat 6

3 - Un câble en paire torsadée cat 6a

4 - Un câble en paire torsadée cat 6b

Question 24 (ID 4048)

Sous DOS/NT, quelle commande permet de voir en détail la configuration de votre carte réseau ?

1 - IFCONFIG

2 - IPCONFIG /ALL

3 - NETSTAT - A

4 - NETCONFIG

Question 25 (ID 4049)

1 -

2 -

3 -

4 -

Question 26 (ID 4050)

En NTFS, que deviennent les attributs de sécurité d'un fichier lorsque vous le copiez dans un autre répertoire du même volume ?

1 - Ils sont hérités du dossier destination

2 - Ils ne changent pas

3 - Ils disparaissent

4 - Seuls les attributs de sécurité de l'utilisateur sont conservés

Question 27 (ID 4051)

Pour faire démarrer un programme automatiquement à une date et à une heure déterminées, on peut faire appel :

1 - au planificateur de tâches.

2 - à l'horloge processeur.

3 - au Boot.ini.

4 - au dossier startup.

Question 28 (ID 4052)

La défragmentation d'un disque dur permet de :

1 - Augmenter l'espace libre sur le disque dur

2 - Partitionner le disque dur

3 - Eliminer les fichiers inutiles sur le disque dur

4 - Améliorer les performances du disque dur

Question 29 (ID 4053)

Sous Windows 7, vous avez effacé un fichier en appuyant simultanément sur les touches SHIFT et DEL.

1 - Le fichier est récupérable à partir de la corbeille

2 - Le fichier est absolument irrécupérable

3 - Le fichier est récupérable à l'aide d'un logiciel tiers

4 - Le fichier est récupérable avec la commande UNDELETE

Question 30 (ID 4054)

Sous Windows 7 ou 8, la fonction de restauration du système permet de :

1 - récupérer des fichiers effacés par erreur

2 - rétablir le système dans l'état où il était à une date antérieure

3 - désinstaller un logiciel défectueux

4 - revenir à la version précédente de Windows après une mise à jour

Question 31 (ID 4055)

Sous Windows 7 ou 8, la fonction de création d'une image système permet de sauvegarder

1 - le système d'exploitation

2 - les logiciels installés

3 - les fichiers de données

4 - ces 3 éléments

Question 32 (ID 4056)

Un système Windows est devenu sensiblement plus lent. Quel outil standard ne sera pas utile pour vérifier les raisons de cette lenteur ?

1 - L'observateur d'évènements

2 - Le gestionnaire de tâches

3 - L'outil de performances

4 - L'éditeur de la base de registre

Question 33 (ID 4057)

Le PC de l'utilisateur ne s'allume pas. Quel est votre premier réflexe ?

1 - Vous vous rendez chez l'utilisateur avec une nouvelle alimentation.

2 - Vous conseillez à l'utilisateur de décâbler son PC et de le tester dans un autre bureau (c'est peut-être l'alimentation électrique murale qui est défaillante).

3 - Vous demandez à l'utilisateur de vérifier que le cordon d'alimentation électrique est bien connecté au PC et à la prise de courant.

4 - Vous demandez à l'utilisateur de faire appel aux électriciens afin de contrôler l'arrivée de courant sur la prise murale.

Question 34 (ID 4058)

Votre ordinateur s'éteint tout seul sans message d'erreur après 30 minutes d'utilisation. Lorsque vous le rallumez, il fonctionne durant quelques minutes, puis s'éteint à nouveau. Que vérifiez-vous en premier ?

1 - Que le(s) ventilateur(s) fonctionne(nt) correctement

2 - Que l'alimentation fonctionne correctement

3 - Qu'il n'y a pas de virus

4 - Que le disque dur est correctement défragmenté

Question 35 (ID 4059)

La connexion à internet d'un ordinateur est anormalement lente alors que les autres logiciels fonctionnement correctement. L'utilisateur a déjà effectué, sans succès, les opérations suivantes : redémarrage du modem ou routeur, redémarrage de l'ordinateur, utilisation d'un autre navigateur, nettoyage et défragmentation du disque dur, et utilisation d'une autre connexion internet. Parmi les opérations suivantes, quelles sont celles qui sont pertinentes pour détecter/résoudre le problème ?1 : Désinstaller des logiciels inutiles 2 : Rechercher les malwares éventuels et les éliminer3 : Ajouter de la mémoire 4 : Nettoyer le disque (éliminer les fichiers temporaires)5 : Supprimer les compléments et barres d'outils des navigateurs

1 - 1, 2 et 4

2 - 2, 4 et 5

3 - 2, 3 et 5

4 - 3, 4 et 5

Question 36 (ID 4061)

Sous Windows 7, l'utilisateur ne parvient pas à lire avec Windows Media Player un fichier multimédia qu'il vient de télécharger. Quelle en est la cause la plus plausible ?

1 - L'absence du Codec adéquat

2 - Le fichier est infecté par un virus

3 - L'accès au fichier est restreint par les permissions NTFS

4 - Le fichier est prévu pour un autre système d'exploitation

Question 37 (ID 4062)

Un ordinateur de votre réseau ne parvient plus à se connecter à une imprimante réseau (TCP/IP) située sur un site distant. Lesquelles de ces 4 commandes pourraient être utiles pour établir un premier diagnostic ?1 : la commande ICACLS2 : la commande TRACERT3 : la commande OPENFILES4 : la commande PING

1 - 1 et 2

2 - 1, 2 et 3

3 - 2 et 4

4 - 2, 3 et 4

Question 38 (ID 4060)

Quelle commande DISKPART permet de supprimer toutes les partitions d'un disque dur ?

1 - Delete partitions

2 - Clean

3 - Delete disk

4 - Remove all

Question 39 (ID 4063)

Parmi ces utilitaires, lequel permet d'accéder à la base de registres ?

1 - Regman

2 - Sysprep

3 - Regedit

4 - DBmanager

Question 40 (ID 4064)

Sous Windows, suite à l'installation d'un nouveau driver de la carte vidéo, votre ordinateur ne redémarre plus et vous n'aviez pas créé de point de restauration. Vous :

1 - réinstallez votre Windows

2 - démarrez en mode sans échec ou en mode VGA et installez un autre driver

3 - démarrez en mode restauration de l'Active Directory et réinstallez le driver

4 - créez un point de restauration et réinstallez le nouveau driver

Question 41 (ID 4065)

Votre ordinateur ne parvient plus à se connecter à aucun réseau. Pour vérifier la connectivité, vous faites un PING 192.168.0.1 (qui est l'adresse du routeur). Celui-ci échoue. Ensuite, vous faites un PING 127.0.0.1 qui échoue également.

1 - La carte réseau est opérationnelle mais le routeur est défectueux

2 - La carte réseau est mal configurée et le routeur est défectueux

3 - La carte réseau est mal configurée

4 - La carte réseau est défectueuse ou les services réseau du système d'exploitation sont hors service

Question 42 (ID 4066)

Sous Windows 7, le démarrage de l'ordinateur prend de plus en plus de temps, car de nombreux programmes résidents sont automatiquement chargés au démarrage. Comment éliminer le démarrage automatique de ceux qui ne sont d'aucun intérêt pour l'utilisateur ?

1 - Utiliser MSCONFIG

2 - Utiliser Ajout/suppression de programmes dans le panneau de configuration

3 - Utiliser la fonction restauration du système

4 - Utiliser la fonction de nettoyage de disque

Question 43 (ID 4067)

Dans un réseau WI-FI comportant plusieurs ordinateurs, tous situés à proximité du point d'accès, la connexion est de faible intensité et même souvent interrompue. Quelle en est la cause la plus plausible ?

1 - Il y a trop d'ordinateurs connectés simultanément

2 - Le canal utilisé par le signal est perturbé

3 - La clé de cryptage est trop complexe

4 - Le signal du fournisseur d'accès est perturbé

Question 44 (ID 4068)

L'utilisateur ne parvient plus à ouvrir un certain nombre de fichiers se trouvant sur un de ses disques durs. Certains logiciels installés sur ce même disque dur plantent également à chaque utilisation. L'anti-virus n'a rien détecté d'anormal. Que pouvez-vous faire pour détecter/résoudre le problème ?

1 - Utiliser la commande CHKDSK

2 - Lancer une défragmentation

3 - Utiliser un point de restauration

4 - Utiliser la commande RECOVER

Question 45 (ID 4069)

En tant qu'administrateur, vous souhaitez prendre le contrôle à distance du bureau d'un utilisateur mobile, au travers d'une connexion Internet. Parmi ces propositions, laquelle est une condition obligatoire ?

1 - Le bureau à distance doit faire partie des exceptions du pare-feu

2 - Le client doit faire partie du domaine

3 - L'utilisateur doit faire partie du groupe invités

4 - L'utilisateur doit préalablement démarrer << Aide et Support >>

Question 46 (ID 4070)

Un collègue vous signale un problème avec son PC. Quel objectif avez-vous en priorité ?

1 - Dépanner la machine de l'utilisateur

2 - Permettre à l'utilisateur de travailler

3 - Faire comprendre à l'utilisateur que les PC sont instables, afin qu'il conserve sa motivation

4 - Questionner l'utilisateur afin d'identifier la manœuvre qui est à l'origine de la panne

Question 47 (ID 4071)

Les procédures informatiques d'un service de support aux utilisateurs peuvent contenir entre autres :

1 - les étapes nécessaires pour passer des commandes de matériel

2 - les étapes nécessaires pour passer des commandes de logiciel

3 - la liste et la description des tâches à effectuer dans le cadre de l'exploitation

4 - le mode d'emploi de la plateforme de gestion

Question 48 (ID 4072)

Vous travaillez dans le helpdesk téléphonique d’une entreprise : votre tâche est de résoudre à distance les problèmes que les utilisateurs rencontrent avec leur matériel informatique ou avec les logiciels. Parmi les 4 aptitudes suivantes, laquelle n’est PAS à recommander dans ce genre de situation ?

1 - Votre diction est claire et audible.

2 - Vous reformulez les demandes et les explications de l’utilisateur.

3 - Vous utilisez le jargon technique.

4 - Vous informez votre interlocuteur des démarches que vous êtes en train de faire pour résoudre son problème.

Question 49 (ID 4073)

Vous faites partie du service de support informatique interne d'une entreprise. Vous êtes confronté à un problème technique inédit pour vous et vous ne pouvez pas y apporter une réponse immédiate. Qu'allez-vous faire en premier lieu ?

1 - Lancer une requête sur un moteur de recherche

2 - Consulter le forum (ou les FAQ) internet du fabricant du matériel ou de l'éditeur du soft

3 - Lancer une demande d'aide sur votre forum technique préféré

4 - Consulter la banque de connaissances de votre service

Question 50 (ID 4074)

Vous faites partie du service de support informatique interne d’une entreprise. Un de vos collègues du service de comptabilité vous confie son ordinateur (sous Windows) qui dysfonctionne. Après avoir fait une analyse du problème, vous déterminez que le problème peut être résolu en effectuant la mise à jour d’un des logiciels. Avant d’installer la mise à jour, vous allez :

1 - Créer un point de restauration

2 - Désactiver tous les programmes résidents

3 - Défragmenter la base de registres

4 - Faire une sauvegarde de toutes les données

Question 51 (ID 4075)

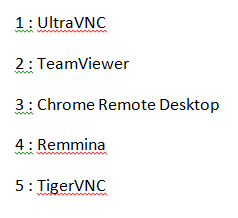

Parmi ces logiciels, lesquels peut-on utiliser pour prendre le contrôle à distance d'une machine Windows à partir d'une autre machine Windows ?

1 - 1,2,3

2 - 1,3,5

3 - tous

4 - 1,2

Question 52 (ID 4076)

Une base de données interne à votre entreprise reprend les opérations importantes réalisées sur les serveurs. Laquelle de ces 4 opérations ne devrait pas être notifiée dans la base de données ?

1 - Création d'un nouveau partage

2 - Réinitialisation d'un mot de passe oublié par l'utilisateur

3 - Application de sécurités sur des dossiers

4 - Installation des mises à jour du système d'exploitation sur un des serveurs

Question 53 (ID 4077)

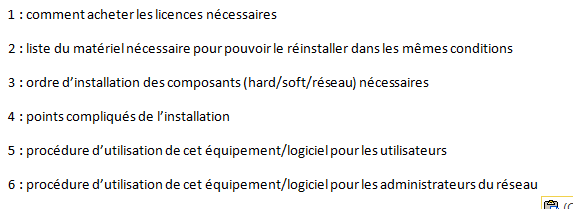

Vous installez du nouveau matériel (hard/soft/réseau) dans votre entreprise. Parmi les informations suivantes, lesquelles placez-vous en priorité dans votre documentation ?

1 - 1-2-3

2 - 2-3-4

3 - 3-4-5

4 - 4-5-6

Question 54 (ID 4078)

Suite à la normalisation des unités de mesure informatique en 1999, un kilo-octet correspond à :

1 - 1000 bits

2 - 1024 bits

3 - 1000 octets

4 - 1024 octets

Question 55 (ID 4079)

Mon imprimante couleurs à jet d'encre n'imprime plus correctement en noir : les lignes de texte sont superposées et la moitié de leur contenu n'y figure pas. J'ai remplacé la cartouche noire par une cartouche toute neuve mais le résultat reste le même. Par contre, si je modifie la couleur du texte (pour le mettre en bleu ou rouge par exemple), il s'imprime parfaitement. Que faire maintenant ? 1 : nettoyer les joints et les raclettes des têtes d'impression2 : lancer l'opération de nettoyage des têtes et les buses3 : lancer l'opération de réalignement des têtes/buses4 : remplacer le 2ème cartouche noire par une autre cartouche neuve

1 - 1+2+3

2 - 2+3

3 - 3+4

4 - 2+3+4

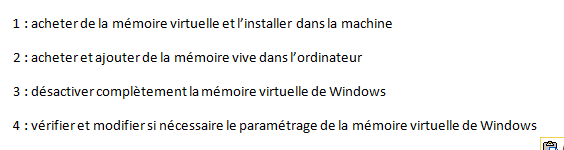

Question 56 (ID 4080)

Un ordinateur tournant sous Windows affiche un message commençant par "You’re system is running low on virtual memory". Parmi les 4 propositions suivantes, laquelle ou lesquelles peuvent s’avérer utiles pour résoudre le problème sans réduire les performances du système ?

1 - 1 + 3

2 - 1 + 4

3 - 2

4 - 2 + 4

Votre questionnaire est terminé. Le Service Clientèle du Forem vous recontactera afin de fixer une date pour un entretien de débriefing au cours duquel vos résultats vous seront communiqués.

SCREENING GESTIONNAIRE D'EXPLOITATION INFORMATIQUE [3231102]

Question 1 (ID 2330)

Parmi les programmes ci-dessous, lequel permet à un serveur Linux de partager des fichiers accessibles dans un environnement Windows ?

1 - Rumba

2 - Tango

3 - Samba

4 - Java

Question 2 (ID 2331)

En "basic mode", combien de partitions primaires un disque peut-il contenir?

1 - 4

2 - 16

3 - 256

4 - Pas de limite

Question 3 (ID 2332)

Que signifie DNS ?

1 - Domain Name System

2 - Domain Name Service

3 - Dynamic Name Server

4 - Dynamic Name System

Question 4 (ID 2333)

Vous venez d'installer une station Windows XP professionnel en stand alone. Vous devez créer deux groupes. Vous décidez de créer un groupe local et un groupe global. L'option global n'est pas disponible. Pourquoi ?

1 - Vous n'avez pas les privilèges suffisants

2 - Il faut d'abord modifier le registre

3 - Il faut modifier la stratégie de sécurité locale

4 - C'est impossible dans ce cas de figure

Question 5 (ID 2334)

Quelle commande DOS permet de réinstaller le Master Boot Record ?

1 - Format /mbr

2 - Fdisk /mbr

3 - Fdisk /sys

4 - Format /sys

Question 6 (ID 2335)

Quel outil permet de convertir un serveur stand alone en contrôleur de domaine ?

1 - Dcconfig

2 - Dcconvert

3 - Dcpromo

4 - Dcserver

Question 7 (ID 2336)

Dans quel fichier sont déterminées les options du multiboot ?

1 - Multiboot.ini

2 - Boot.ini

3 - Startup.ini

4 - Start.ini

Question 8 (ID 2337)

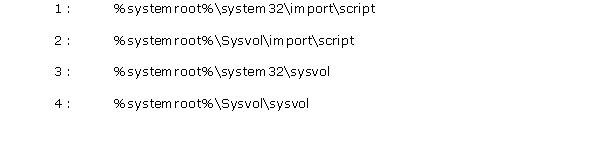

En Windows 2003, où enregistrez-vous les scripts des utilisateurs du domaine ?

1 - 1

2 - 2

3 - 3

4 - 4

Question 9 (ID 2338)

Le groupe "interactif" représente les utilisateurs :

1 - pouvant interagir sur les propriétés des périphériques

2 - authentifiés sur le système local

3 - ayant le droit d’accéder aux autres stations de travail

4 - pouvant se connecter sur un serveur

Question 10 (ID 2340)

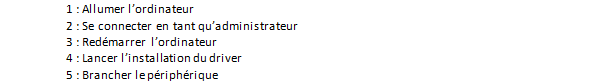

Sur un système XP Pro, vous installez un périphérique externe USB. Un CD contenant le pilote est fourni avec le matériel. Quelle est la meilleure séquence des opérations suivantes ?1 : Allumer l'ordinateur2 : Se connecter en tant qu'administrateur3 : Éteindre l'ordinateur4 : Lancer l'installation du driver5 : Brancher le périphérique

1 - 1-2-4-5-3

2 - 3-5-1-2-4

3 - 1-5-2-4-3

4 - 3-1-5-2-4

Question 11 (ID 2339)

Parmi ces utilitaires, lequel permet d'accéder à la base de registres ?

1 - Regman

2 - Sysprep

3 - Regedt32

4 - DBmanager

Question 12 (ID 2341)

Pour installer Exchange dans un environnement MS Windows 2003, il faut :

1 - un serveur dédié

2 - un serveur stand alone

3 - un contrôleur de domaine

4 - un workgroup

Question 13 (ID 2343)

Pour utiliser Windows Server Update Service, vous devez :

1 - installer un serveur RIS

2 - activer le service IIS

3 - avoir un serveur Exchange sur le domaine

4 - activer le protocole RPC

Question 14 (ID 2344)

Dans un environnement Windows Terminal Service, pour lancer l'installation d'un programme, vous :

1 - utilisez Add/remove program

2 - double-cliquez sur l'exécutable d'installation prévu par le programme

3 - démarrez le service Windows Installer

4 - exécutez le programme dans chaque session

Question 15 (ID 2345)

L'installation d'un logiciel s'interrompt, et le message suivant apparaît : \"This setup requires .NET framework 2.0\". Vous :

1 - associez framework 2.0 aux extensions .net

2 - installez .NET framework 2.0

3 - modifiez les stratégies de sécurité du runtime

4 - désinstallez .NET framework 1.1

Question 16 (ID 2346)

Dans un domaine Win 2003, pour déployer massivement une application sans utiliser d'outil supplémentaire, vous utilisez :

1 - une GPO

2 - une VLA

3 - Install /all

4 - Deploy /any

Question 17 (ID 2342)

En tant qu'administrateur, vous souhaitez prendre le contrôle du bureau d'un utilisateur mobile, à distance au travers d'une connexion Internet. Parmi ces propositions, laquelle est une condition obligatoire ?

1 - Le bureau à distance doit faire partie des exceptions du pare-feu

2 - Le client doit faire partie du domaine

3 - L'utilisateur doit faire partie du groupe \"invités\"

4 - L'utilisateur doit préalablement démarrer \"Aide et Support\"

Question 18 (ID 2347)

Pour synchroniser l'horloge de tous les systèmes de votre réseau, vous utilisez un serveur :

1 - ntp

2 - nntp

3 - timed

4 - nettime

Question 19 (ID 2348)

Qu'est-ce que le NAT ?

1 - La résolution d'adresse MAC

2 - La translation d'adresse IP

3 - Le cryptage des mots de passe

4 - La numérisation automatique des trames

Question 20 (ID 2349)

Soit l'adresse IP 192.168.33.1/24. L'adresse de diffusion correspond à :

1 - 192.168.33.0

2 - 192.168.33.1

3 - 192.168.33.255

4 - 255.255.255.255

Question 21 (ID 2350)

En Windows 2000/2003, la gestion des quotas permet de déterminer :

1 - le nombre de connexions simultanées sur un partage

2 - le volume maximum de données transféré entre le poste de travail et le serveur

3 - le temps maximum en accès distant accordé à un utilisateur

4 - l'espace disque attribué à un utilisateur sur un volume

Question 22 (ID 2351)

Les GPO permettent notamment :

1 - d'appliquer une stratégie de sécurité à une unité organisationnelle

2 - de changer une machine de VLan

3 - de définir les pouvoirs d'un groupe d'utilisateurs

4 - d'appliquer une relation d'approbations entre domaines pour définir une forêt

Question 23 (ID 2352)

Le concept de "bindings" est :

1 - l’association logique entre les services réseaux, les protocoles et les cartes réseau

2 - une partie du User Mode de l’Architecture de Windows qui relie les sous-systèmes

3 - l’association entre le nom de la machine et son adresse IP

4 - le lien physique entre une carte réseau et le câblage

Question 24 (ID 2353)

Sur un serveur DHCP, vous souhaitez séparer en deux parties les adresses à distribuer. La première partie distribuera les adresses 194.5.6.10 à 194.5.6.100 et la deuxième distribuera les adresses 194.5.6.150 à 194.5.6.170. Vous :

1 - créez un Superscope et associez le Subnetmask 255.255.255.0 aux deux parties

2 - créez simplement deux scopes (un par partie) et associez le Subnetmask 255.255.255.0 aux deux scopes

3 - créez deux scopes (un par partie) et faites du subnetting, c'est-à-dire que vous associez le Subnetmask 255.255.255.128 aux deux scopes

4 - ne pouvez pas séparer ces adresses en deux parties

Question 25 (ID 2354)

Les trois premiers octets de l'adresse MAC correspondent à :

1 - l'adresse locale du poste

2 - l'identification du réseau

3 - l'identification du fabricant

4 - l'adresse du serveur

Question 26 (ID 2355)

Quelle est la plage d'adresses utilisable pour les hôtes du sous-réseau associé à l'adresse 192.168.10.100/26 ?

1 - 192.168.10.1/26 à 192.168.10.254/26

2 - 192.168.10.65/26 à 192.168.10.126/26

3 - 192.168.10.64/26 à 192.168.10.127/26

4 - 192.168.10.1/26 à 192.168.10.127/26

Question 27 (ID 2356)

Un kilo-octet correspond à :

1 - 1000 bits

2 - 1024 bits

3 - 1000 octets

4 - 1024 octets

Question 28 (ID 2357)

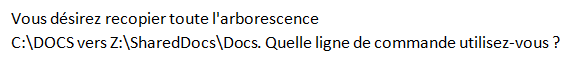

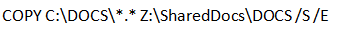

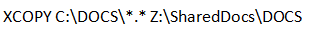

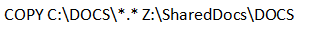

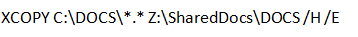

Vous désirez recopier toute l'arborescence C:DOCS vers Z:SharedDocsDocs. Quelle ligne de commande utilisez-vous ?

1 - COPY C:DOCS*.* Z:SharedDocsDOCS /S /E

2 - XCOPY C:DOCS*.* Z:SharedDocsDOCS

3 - COPY C:DOCS*.* Z:SharedDocsDOCS

4 - XCOPY C:DOCS*.* Z:SharedDocsDOCS /S /E

Question 29 (ID 2358)

Le mode RAID 1 permet :

1 - de concaténer l'espace disponible de deux disques pour les utiliser en tant qu'un seul espace de stockage

2 - de dupliquer toutes les écritures d'un disque vers un second disque, créant ainsi un miroir

3 - d'associer à chaque écriture sur le disque une somme de contrôle permettant de résister aux pannes

4 - de répartir l'écriture des données sur deux disques

Question 30 (ID 2359)

Parmi les méthodes suivantes, quelle est la plus sûre pour la sécurisation de la transmission des données d'un réseau WiFi ?

1 - Une clé WEP 128 bits

2 - Une clé WEP 64 bits

3 - Une clé WPA-PSK

4 - Un filtrage par adresse MAC

Question 31 (ID 2360)

Quel port est ouvert par défaut sur un firewall pour le service SMTP ?

1 - 21

2 - 25

3 - 80

4 - 110

Question 32 (ID 2361)

En NTFS, que deviennent les attributs de sécurité d'un fichier lorsque vous le copiez dans un autre répertoire du même volume ?

1 - Ils sont hérités du dossier destination

2 - Ils ne changent pas

3 - Ils disparaissent

4 - Seuls les attributs de sécurité de l'utilisateur sont conservés

Question 33 (ID 2362)

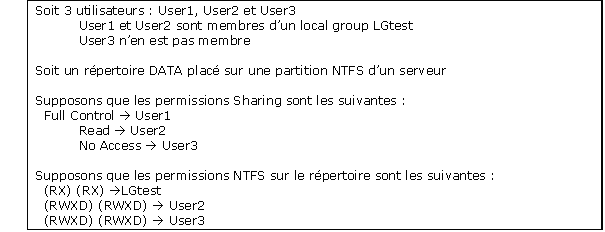

Quelles sont les permissions effectives sur le répertoire si les trois utilisateurs accèdent à la ressource par le réseau ?

1 - User1 : Read - User2 : Read -User3 : Change

2 - User1 : Read - User2 : Change -User3 : No Access

3 - User1 : Read - User2 : Change -User3 : Change

4 - User1 : Read - User2 : Read -User3 : No Access

Question 34 (ID 2363)

Parmi ces affirmations, laquelle est vraie sur Windows 2003 ?

1 - Il est impossible de donner des permissions à un utilisateur sans passer par un groupe local

2 - Un groupe global peut être membre d'un autre groupe global

3 - Il est impossible de donner des permissions à un utilisateur sans passer par un groupe global

4 - Un utilisateur ne peut être membre de plusieurs groupes

Question 35 (ID 2364)

Pour déléguer à un utilisateur l'administration de son DHCP et son DNS, vous :

1 - modifiez les permissions NTFS

2 - utilisez l'outil MMC

3 - le faites membre du groupe \"service réseau\"

4 - modifiez son profil utilisateur

Question 36 (ID 2365)

Dans quel OS le script ci-dessous fonctionne-t-il ?

1 - DOS

2 - Windows

3 - Linux

4 - BSD

Question 37 (ID 2366)

Sous Windows Vista, pour exécuter un script à l'ouverture de session, vous faites appel :

1 - au planificateur de tâches

2 - à l'horloge processeur

3 - au Boot.ini

4 - au service Autostart

Question 38 (ID 2367)

Sur un réseau entièrement switché à l'aide d'un seul stack, vous avez branché un analyseur réseau sur le port 24. Afin d'analyser le trafic sur le serveur qui se trouve sur le port 12, vous :

1 - configurez un mirroring / port replication entre les ports 12 et 24

2 - configurez un VLan entre les ports 12 et 24

3 - faites un trunk entre les ports 12 et 24

4 - configurez les ports 12 et 24 en Full Duplex

Question 39 (ID 2368)

La commande "netstat" sert entre autres à :

1 - connaître les connexions TCP actives sur la machine sur laquelle la commande est activée et lister l'ensemble des ports TCP et UDP ouverts sur l'ordinateur

2 - dresser une cartographie des routeurs présents entre une machine source et une machine cible

3 - interroger des bases d'informations concernant les noms de domaines et adresses IP

4 - interroger un serveur de noms afin d'obtenir les informations concernant un domaine ou un hôte

Question 40 (ID 2369)

Vous gérez un serveur SMTP. Un utilisateur ne parvient pas à envoyer un courriel à une adresse valide. Quel outil utilisez-vous pour contrôler l'accessibilité de votre serveur SMTP ?

1 - Telnet

2 - RARP

3 - Trace Route

4 - Ping

Question 41 (ID 2370)

Quel est le champ du datagramme IP qui évite qu'un datagramme ne circule indéfiniment dans le réseau ?

1 - N° de fragment

2 - TTL

3 - Checksum

4 - QOS

Question 42 (ID 2371)

Le protocole ARP sert à trouver :

1 - l'adresse MAC d'une station dont vous connaissez l'adresse IP

2 - l'adresse IP d'une station dont vous connaissez l'adresse MAC

3 - l'adresse IP d'une station dont vous connaissez le nom de HOST

4 - le nom de HOST d'une station dont vous connaissez l'adresse MAC

Question 43 (ID 2372)

Sur un système Windows XP, lors de la lecture d'un DVD, l'image est saccadée. Quel outil standard Microsoft utilisez-vous pour vérifier facilement les problèmes de lecture sur l'appareil ?

1 - L'observateur d'évènements

2 - Le gestionnaire de tâches

3 - L'outil de performances

4 - Le gestionnaire de périphériques

Question 44 (ID 2373)

Sous W2003/XP, pour connaître la configuration IP de votre machine, vous exécutez :

1 - WINIPCFG

2 - PING

3 - TRACERT

4 - IPCONFIG

Question 45 (ID 2374)

La connexion de votre serveur est saturée. Afin d'identifier la cause, vous utilisez :

1 - l'observateur d'évènements

2 - le gestionnaire de services

3 - l'outil de capture de trames

4 - l'outil de performance

Question 46 (ID 2375)

Sous Windows 2000 Pro ou Windows XP Pro, le nombre maximal de connexions concurrentes de clients réseaux accepté par une machine est :

1 - 8

2 - 10

3 - 16

4 - 25

Question 47 (ID 2376)

Avant d'utiliser le système de cryptage EFS, vous :

1 - créez la disquette de récupération d'urgence

2 - installez un agent de récupération

3 - exportez la clé publique de l'administrateur

4 - créez un point de restauration du système

Question 48 (ID 2377)

Sur le serveur d’un réseau Microsoft avec une architecture Client/Serveur, vous avez installé une imprimante partagée. Un jour, tous les utilisateurs se plaignent de ne plus pouvoir imprimer. Sachant que l’imprimante est en état de marche

1 - Rebooter le serveur

2 - Utiliser la disquette de réparation

3 - Réinstaller l’imprimante sur le serveur et sur tous les postes clients

4 - Redémarrer le service "spooler"

Question 49 (ID 2378)

Sous Windows XP, suite à l'installation d'un driver de la carte vidéo, votre ordinateur ne redémarre plus et vous n'aviez pas créé de point de restauration. Vous :

1 - réinstallez votre Windows

2 - démarrez en mode sans échec simple et réinstallez le driver

3 - démarrez en mode VGA et réinstallez le driver

4 - démarrez en mode VGA et réinstallez un nouveau driver

Question 50 (ID 2380)

Le PC de l'utilisateur ne s'allume pas. Quel est votre premier réflexe ?

1 - Vous vous rendez chez l'utilisateur avec une nouvelle alimentation

2 - Vous conseillez à l'utilisateur de décabler son PC et de le tester dans un autre bureau (c'est peut être l'alimentation électrique murale qui est défaillante)

3 - Vous demandez à l'utilisateur de vérifier que le cordon d'alimentation électrique est bien connecté au PC et à la prise de courant

4 - Vous demandez à l'utilisateur de faire appel aux électriciens afin de contrôler l'arrivée de courant sur la prise murale

Question 51 (ID 2381)

Dans une PME de trente personnes, vous avez installé la base de données des clients sur votre station en Windows XP Pro. Chaque jour, de nombreuses personnes vous rapportent des erreurs de connexions. Vous :

1 - vérifiez la charge du taux de transfert via le gestionnaire de tâches

2 - donnez des droits d'accès à chacun lors du partage

3 - mettez la base de données sur un serveur

4 - vérifiez les connexions clients en ODBC

Question 52 (ID 2382)

Un utilisateur signale une panne de son PC. Quel objectif avez-vous en priorité ?

1 - Dépanner la machine de l'utilisateur

2 - Permettre à l'utilisateur de travailler

3 - Faire comprendre à l'utilisateur que les PC sont instables, afin qu'il conserve sa motivation

4 - Questionner l'utilisateur afin d'identifier la manœuvre qui est à l'origine de la panne

Question 53 (ID 2383)

Lors d'un dépannage téléphonique, quel langage utilisez-vous avec votre interlocuteur ?

1 - Un langage purement technique pour rester très professionnel

2 - Un langage adapté au niveau de votre interlocuteur

3 - Des termes simplistes pour être bien compris

4 - TCP/IP

Question 54 (ID 2384)

Quels systèmes d’exploitation permettent "l’Assistance à distance" ?

1 - Windows 98 et ultérieurs

2 - Windows 2000 et ultérieurs

3 - Windows XP et ultérieurs

4 - Windows Vista

Question 55 (ID 2385)

Vous installez un nouvel élément de votre infrastructure. Parmi les informations suivantes, lesquelles placez-vous en priorité dans votre documentation ?1 : comment acheter les licences nécessaires2 : liste de matériel et de logiciels pour être à même de réinstaller dans les mêmes conditions3 : ordre d'installation des composants matériels/logiciels nécessaires4 : points compliqués de l'installation5 : procédure d'utilisation de cet équipement/logiciel pour les utilisateurs6 : procédure d'utilisation de cet équipement/logiciel pour les administrateurs du réseau

1 - 1-2-3

2 - 2-3-4

3 - 3-4-5

4 - 4-5-6

Question 56 (ID 2386)

Les procédures informatiques peuvent contenir entre-autres :

1 - les étapes nécessaires pour passer des commandes de matériel

2 - les étapes nécessaires pour passer des commandes de logiciel

3 - la liste des tâches quotidiennes à effectuer dans le cadre de l'exploitation

4 - le mode d'emploi de la plateforme de gestion

Question 57 (ID 2387)

Pour être prêt à réagir en cas de panne grave, il convient de tester régulièrement :

1 - la validité et le temps de réalisation d'un Plan de Reprise d'activité (DRP = Disaster Recovery Plan)

2 - la réactivité des fournisseurs (SRT = Supplier Reactivity Test)

3 - la validité des adresses e-mail du support informatique (EMR = Emergency Mail Reachability)

4 - la disponibilité de matériels de substitution (SHA = Substitution Hardware Availability)

Question 58 (ID 2388)

Une base de données interne à l'entreprise reprend les opérations réalisée sur les serveurs. Laquelle de ces opérations, pourrait ne pas être documentée ?

1 - Création d'un nouveau partage

2 - Réinitialisation d'un mot de passe oublié par l'utilisateur

3 - Application de sécurités sur des dossiers

4 - Installation des mises à jour du système d'exploitation sur un des serveurs

Question 59 (ID 2328)

Le file system ext3 se distingue de ext2 par :

1 - sa méthode d'indexation des inodes

2 - le nombre d'entrées dans les répertoires

3 - sa journalisation des écritures disques

4 - la taille des noms de fichiers

Question 60 (ID 2329)

La commande file permet :

1 - d'archiver un fichier

2 - de créer un nouveau fichier sur base de /etc/skeleton.file

3 - de gérer les jobs dans la file d'attente du scheduler

4 - de déterminer le type de contenu de fichier quelle que soit son extension

Question 61 (ID 2379)

Dans quel fichier de configuration sont configurés les serveurs DNS ?

1 - etc/hosts

2 - etc/nsswitch.conf

3 - etc/named.conf

4 - etc/resolv.conf

Question 62 (ID 2389)

Quel est le nom de la première partition étendue d'un disque SCSI non RAID ?

1 - /proc/scsi/dev/part/ext/1

2 - /dev/sda5

3 - /dev/hda5

4 - /proc/sys/sda5

Question 63 (ID 2390)

Parmi les partitions suivantes, laquelle doit être sur la partition racine ?

1 - /etc

2 - /usr

3 - /boot

4 - /proc

Question 64 (ID 2391)

Le programme grub sert à :

1 - rechercher une chaîne de caractères dans un fichier unicode

2 - créer un fichier spécial block

3 - défragmenter le disque dur

4 - gérer le multiboot

Question 65 (ID 2392)

Sur un système Linux n'utilisant pas le shadowing, dans quel fichier sont stockés les noms d'utilisateurs et mots de passe ?

1 - /etc/passwd

2 - /etc/password

3 - /usr/lib/passwd

4 - /usr/unshadowing/pwd

Question 66 (ID 2393)

Soit l'extrait de fichier /etc/passwd suivant :root:x:100:100:zebigboss:/root:/bin/bashadmin:x:0:0:admin:/home/admin:/bin/bashsys:x:500:0:superuser::/bin/bashAdministrator:x:1:1:zebigboss:/Administrator:/bin/

1 - root

2 - admin

3 - sys

4 - Administrator

Question 67 (ID 2394)

Dans un système de fichiers Linux, dans quel répertoire de l'arborescence trouvez-vous la majorité des fichiers de configuration ?

1 - /bin

2 - /conf

3 - /etc

4 - /usr

Question 68 (ID 2395)

La commande su permet de :

1 - créer un groupe

2 - changer votre groupe principal

3 - changer d'identité

4 - supprimer un utilisateur

Question 69 (ID 2396)

Pour installer le service Apache sous un système de la famille GNU/Debian, vous utilisez la commande :

1 - apt-install apache

2 - apt-get install apache

3 - apt-get --install apache

4 - apt-dpkg -i apache

Question 70 (ID 2397)

Pour lister les packages installés sous un système de la famille RedHat, vous utilisez la commande :

1 - rpm --list

2 - rpm -qa

3 - listrpm

4 - rpm -ivh packages

Question 71 (ID 2398)

Dans un système standard, les fichiers exécutables à destination de l'administrateur système sont déposés dans :

1 - /etc et /var

2 - /root et /home

3 - /proc et /dev

4 - /bin et /sbin

Question 72 (ID 2399)

Dans l'éditeur de texte vi, la commande pour enregistrer et quitter est :

1 - :quit

2 - :wq

3 - /quit

4 - /wq

Question 73 (ID 2400)

Dans quel fichier devez-vous définir la ligne suivante afin de configurer automatiquement le proxy web pour tous les utilisateurs de la machine ?export http_proxy=http://winproxy.forem.be:8080

1 - /etc/proxy.conf

2 - /etc/resolv.conf

3 - /root/.bashr

4 - /etc/profile

Question 74 (ID 2401)

Pour affecter l'adresse IP 192.168.0.1 à une interface Ethernet physique sur le système, vous utilisez la commande :

1 - ifconfig /dev/eth0 192.168.0.1 netmask 255.255.255.0

2 - ipconfig eth0 192.168.0.1 netmask 255.255.255.0

3 - ifconfig ip0 192.168.0.1 netmask 255.255.255.0

4 - ifconfig eth0 192.168.0.1 netmask 255.255.255.0

Question 75 (ID 2402)

Soit le système de runlevel (niveaux de fonctionnement). Dans le répertoire correspondant à un runlevel particulier, les services seront :

1 - démarrés si le nom du script commence par S et arrêtés si le nom du script commence par K

2 - démarrés si le nom du script commence par K et arrêtés si le nom du script commence par S

3 - démarrés si le nom du script commence par O et arrêtés si le nom du script commence par C

4 - démarrés si le nom du script commence par C et arrêtés si le nom du script commence par O

Question 76 (ID 2403)

Pour faire en sorte que le système monte systématiquement une partition au démarrage, vous modifiez le fichier de configuration :

1 - /etc/mtab

2 - /etc/fstab

3 - /etc/mounttab

4 - /etc/parttab

Question 77 (ID 2404)

Dans un système de la famille RedHat, pour faire la mise à jour d'un logiciel (package), vous utilisez la commande :

1 - rpm -U

2 - rpm -I

3 - rpm -q --upgrade

4 - rpm -all --update

Question 78 (ID 2405)

Vous installez un matériel "hot swappable". Pour activer son support sans redémarrer le système, vous utilisez la commande :

1 - lsmod

2 - insmod

3 - module --install

4 - ldconfig

Question 79 (ID 2406)

Pour compiler et installer un logiciel sous forme de fichier tarball (tar.gz), dans quel ordre exécutez-vous les commandes suivantes :1 : cd logiciel2: make install3 : ./configure4: tar -zxvf logiciel.tar.gz

1 - 4-1-3-5-2

2 - 1-2-3-4-5

3 - 4-5-3-1-2

4 - 4-1-2-5-3

Question 80 (ID 2407)

Comment vérifiez-vous l'activation d'un filtrage de paquets dans une machine Linux ?

1 - ifconfig

2 - iptables -F

3 - netconf

4 - iptables -L

Question 81 (ID 2408)

Quelle commande permet de modifier les droits d'accès sur un fichier pour donner l'accès total (lecture, écriture, exécution) au propriétaire, l'accès en lecture, exécution au groupe propriétaire, et aucun accès à tous les autres ?

1 - chmod 750 fichier

2 - chmod 570 fichier

3 - chown u+rwx fichier

4 - chown 750 fichier

Question 82 (ID 2409)

Vous exécutez la commande : ls -l /usr/bin/passwdEt le système affiche : -rwsr-xr-x 1 root root 29104 2007-05-18 09:59 /usr/bin/passwdVous en déduisez que :

1 - lorsque root exécute la commande passwd, il prend l'identité de l'utilisateur pour lequel il veut changer le mot de passe

2 - le sticky bit est activé sur le fichier /usr/bin/passwd

3 - seul l'utilisateur root peut exécuter la commande passwd

4 - quel que soit l'utilisateur qui lance la commande passwd, elle s'exécute avec les droits de l'utilisateur root

Question 83 (ID 2410)

L'administrateur root peut-il toujours modifier un fichier ?

1 - Oui, sauf lorsque root n'est pas propriétaire de ce fichier et que le droit en écriture n'est pas accordé aux autres utilisateurs que le propriétaire et le groupe propriétaire

2 - Oui, sauf lorsque root est propriétaire de ce fichier et que le droit en écriture n'est pas accordé au propriétaire

3 - Oui, sauf lorsque l'attribut immutable est défini sur le fichier

4 - Oui

Question 84 (ID 2411)

Avec SSH, la meilleure méthode d'identification est :

1 - une clé publique de l'utilisateur sur le serveur, et une clé privée de l'utilisateur sur le poste client

2 - une clé privée de l'utilisateur sur le serveur, et une clé publique de l'utilisateur sur le poste client

3 - une clé publique du serveur sur le poste client, et une clé privée du serveur sur le serveur

4 - une clé privée du serveur sur le poste client, et une clé publique du serveur sur le serveur

Question 85 (ID 2412)

Pour journaliser des événements réseau, vous faites appel au service :

1 - Sysjour

2 - Sysevent

3 - Syslog

4 - Sysnet

Question 86 (ID 2413)

Dans le fichier /etc/crontab, vous lisez : 10 6 1 * * root rm /tmp/fichier-temporaireQuel est l'effet de cette ligne ?

1 - Le système efface automatiquement le fichier /tmp/fichier-temporaire tous les jours à 10 heures 6 minutes 1 seconde

2 - Le système efface automatiquement le fichier /tmp/fichier-temporaire tous les premiers jours de chaque mois à 6 heures 10 minutes

3 - Le système efface automatiquement le fichier /tmp/fichier-temporaire tous les dimanches à 10 heures 6 minutes

4 - Le système efface automatiquement le fichier /tmp/fichier-temporaire tous les 6 octobre à 1 heure du matin

Question 87 (ID 2414)

Quel service vous permet d'exécuter une seule fois une tâche différée ?

1 - at

2 - syslog

3 - cron

4 - ntpdate

Question 88 (ID 2415)

La commande id permet de connaître :

1 - l'identification d'un process

2 - le UID et tous les GID d'un utilisateur

3 - le UID et tous les GID d'un programme

4 - l'identification d'un groupe

Question 89 (ID 2416)

La commande man permet :

1 - de récupérer la main sur une commande en arrière-plan

2 - d'afficher le manuel sur disque d'une commande ou d'un fichier de configuration

3 - de passer en commande manuelle

4 - d'afficher la configuration d'une commande en cours d'exécution

Question 90 (ID 2417)

Votre serveur Web ne fonctionne plus. Vous arrêtez le service via la commande :

1 - Kill à partir du PID du processus

2 - Ctrl Break à partir du SSID du service

3 - Ctrl End à partir de la console d'administration

4 - AltGr Esc à partir du clavier

Question 91 (ID 2418)

Le processeur de votre machine est saturé. Quelle commande utilisez-vous pour identifier le ou les processus responsables ?

1 - cpuinfo

2 - uptime

3 - top

4 - free

Question 92 (ID 2419)

Vous devez réaliser un redémarrage système. Vous informez les utilisateurs et leur laissez 10 minutes pour quitter proprement leur travail. Vous utilisez :

1 - shutdown -r 10 'redémarrage système'

2 - poweroff -r 10 'redémarrage système'

3 - reboot 10 'redémarrage système'

4 - halt 10 'redémarrage système'

Question 93 (ID 2420)

Sur le serveur d'un réseau Linux avec une architecture Client/Serveur, vous avez installé une imprimante partagée. Un jour, tous les utilisateurs se plaignent de ne plus pouvoir imprimer. Sachant que l'imprimante est en état de marche et que c'est la seule fonctionnalité réseau qui est défaillante, laquelle de ces actions/solutions vous paraît la plus pertinente ?

1 - Rebooter le serveur

2 - Redémarrer le service réseau

3 - Redémarrer le service CUPS

4 - Redémarrer le service CRON

Question 94 (ID 2421)

Les traces des processus en exécution sur le système sont stockées dans le répertoire :

1 - /proc

2 - /opt

3 - /usr/local

4 - /var/log

Votre questionnaire est terminé. Le Service Clientèle du Forem vous recontactera afin de fixer une date pour un entretien de débriefing au cours duquel vos résultats vous seront communiqués.